08-10-2021, 02:13 PM

(This post was last modified: 23-02-2023, 09:24 AM by Ganekogorta.)

Hola

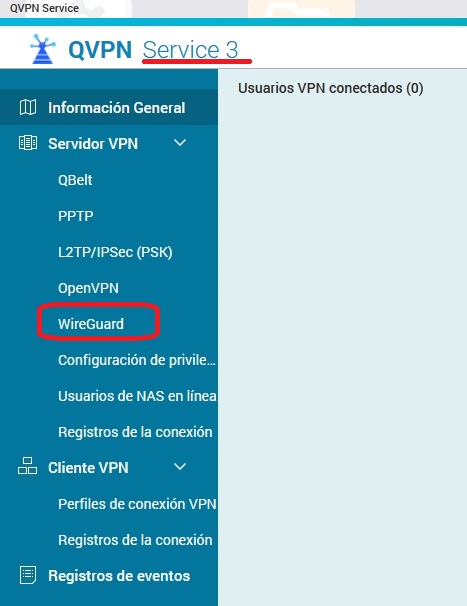

Por fin ya tenemos la ansiada versión de QTS, la esperada 5.0. Y una de sus grandes novedades es la integración de WireGuard en QVPN.

La versión de QVPN debe de ser la 3 para que aparezca en el menú lateral de la izquierda.

Aquí a diferencia de las otras VPN, el control de usuarios no coincide con los de los usuarios de la nas.

E incluso cuando están conectados, no lo vemos gráficamente como ocurre con las otras VPNs.

El sistema de permisos es en función de claves privadas y públicas en cada equipo.

Y a diferencia de otras VPN no podemos hablar de servidor y cliente, ya que cualquier equipo se comporta de las dos formas. Digamos que son "peer to peer"

Lógicamente la idea nuestra es usar la nas como punto central de diferentes clientes.

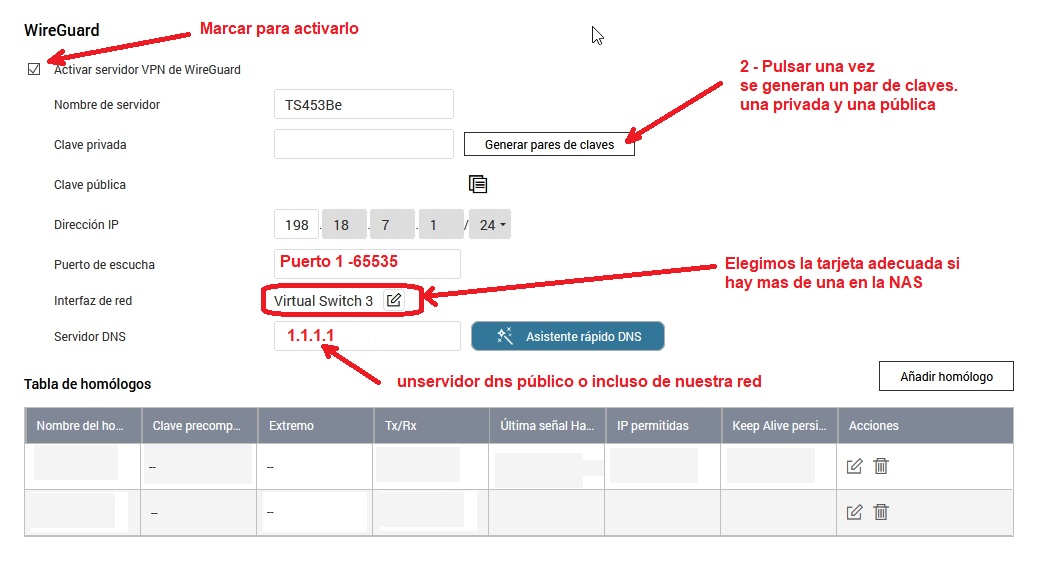

La pantalla principal de WireGuard en QTS es la siguiente:

Lo primero que debemos hacer es activarla y generar nuestra pareja de claves.

Ojo con darle al botón de "generar pares de claves" si ya tenemos una en pantalla.

Si lo hacemos, perdemos las que tenemos en pantalla y muestra unas nuevas. Y esto nos obligaría a reconfigurar todas las configuraciones de los equipos clientes.

Tomaremos buena nota de la clave pública ya que es esta la que ha de escribirse en la configuración de los equipos clientes.

Para configurar un equipo con los datos de otro siempre necesitaremos su clave pública.

La clave privada nunca hemos de suministrarla a terceros.

Nota del 23/2/23:

En el gruipor de Telegram de QnapClub.es se comentó que en Internet disponemos de una página web que nos genera claves públicas y privadas para Wireguard.

Esto viene bien para hace un copiar/pegar para las configuraciones de los equipos.

La web es https://www.wireguardconfig.com/

En la pantalla de configuración tenemos que definir la ip que ocupará la nas en la VPN. No tenemos muchos rangos y estamos limitados a un rango.

En función de este rango, luego los equipos cliente serán consecutivos.

También definimos un puerto de acceso o de escucha, teóricamente entre 1 y 65555.

Evidentemente este puerto no puede coincidir en numeración con alguno ya existente o usado por la nas.

Yo recomiendo uno entre 50000 y 60000.

Ese puerto ha de estar abierto en nuestro enrutador (router) y apuntar a la ip de nuestra nas.

En interfaz de red, podemos dejarlo en automático si sólo tenemos uno.

Si hay mas de una tarjeta o switch virtual, seleccionaremos aquel que tenga acceso a internet y tenga la ip estática a la que apunta nuestro enrutador.

En servidor de DNS podemos poner uno público (1.1.1.1, 9.9.9.9,....) o bien uno privado de nuestra red que incluso podría ser nuestro pi-hole local.

Luego en la parte inferior es donde agregamos y configuramos nuestros clientes. Fijaros que Qnap denomina "homólogos" y no clientes.

Para ello necesitamos la clave pública que ha generado el cliente en su programa.

La pantalla es la siguiente:

En el nombre ponemos algo descriptivo como "EquipoA", "Movil de Fulano"...

En la clave pública colocamos la clave pública generada por el equipo cliente (ya veremos que hay programas para ello tanto en PC, Android como en IOs, y seguramente en Mac)

Si desplegamos la configuración avanzada tenemos la opción de usar una clave compartida (el parámetro es PresharedKey = ). Es opcional y si lo hacemos tendremos una capa extra de seguridad.

En extremo lo dejamos en vacío.

La ip la obliga el sistema y va haciendo valores consecutivos

El parámetro Keep Alive es para que cada x segundos haga una prueba de el equipo remoto está activo. Tiene sentido si nuestros equipos cierran la conexión por inactividad. Podemos poner tiempos superiores como 25 segundos y así la batería y tráfico de los equipo móviles dura mas ya que tiene menos trabajo en momentos de inactividad.

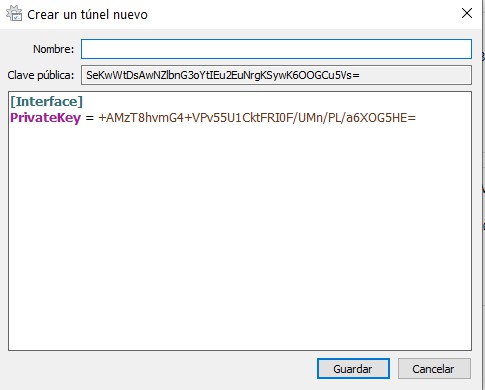

Configuración de un equipo cliente Windows 10

Tras descargar e instalar el programa desde la página oficial también podemos obtener los MSI

Este y los demás cliente no permiten importar la configuración desde un archivo de configuración exportado.

También podemos crearlo manualmente. en la web de WireGuard explican como hacerlo fácilmente.

Abrimos es asistente de "Anadir túnel vacío", la combinación de teclas es Ctrl+N

Se nos presenta la ventana para que introducir los valores y etiquetas. En ell ya aparecen un clave Privada del PC y su pública.

Esta última es la que debemos escribir en la parte de creación del cliente de la nas.

Le añadimos las líneas siguientes para completarlo

Es decir añadimos la ip que va a tener en la VPN, que es la que nos indicaba la nas en la creación del cliente.

Los DNS de nuevo podemos usar uno público o uno privado

Bajo la etiqueta de [Peer] escribimos datos referidos al otro extremo (la nas) como son:

Recordad que la clave pública de PC hay que escribirla en la parte del cliente "homologo" de la nas.

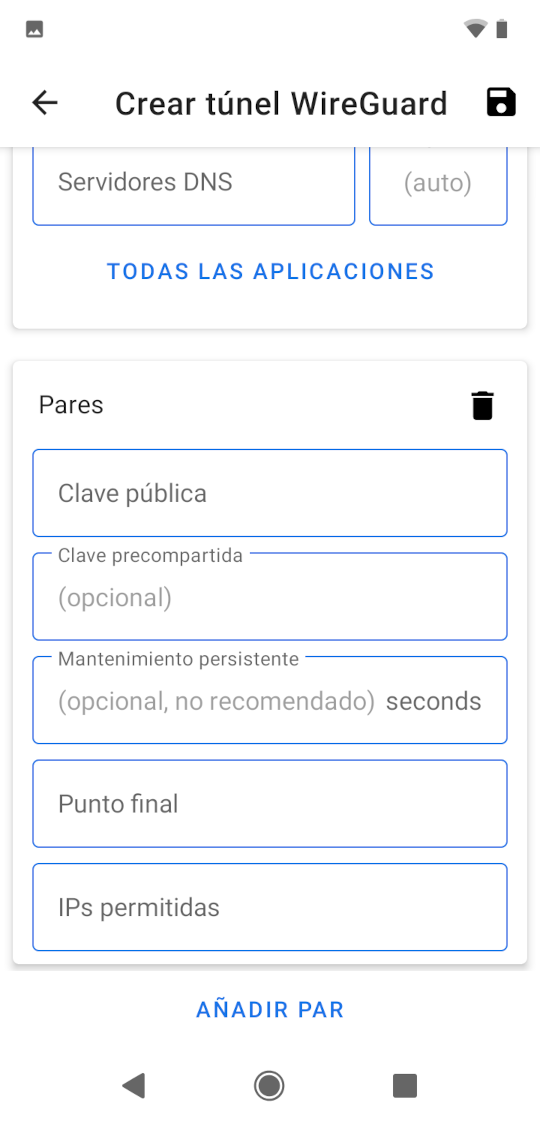

Configuración de un equipo cliente Android

Instalamos la aplicación oficial desde el Play Store

Abrimos la aplicación y sorpresa. Tenemos las mismas opciones que el cliente Windows.

Importar desde archivo de configuración, escanear un código bidimensional (la nas no los genera pero hay otros equipos que si )

Y la de crear desde cero.

Aquí es más fácil que en el cliente PC ya que no hay que escribir etiquetas ni valores, sólo rellenar los campos (y no todos)

En el botón de clave, si pulsamos sobre la doble flecha se generará la pareja de claves. Recordad que la pública hemos de escribirla en la parte cliente de la nas.

El direcciones escribimos la ip del telefono Android que tendrá en la VPN (nos la da la nas en la creación del cliente) será del tipo "198.18.7.x/32"

En servidor DNS ponemos uno público o el que queramos.

En la sección de pares (el par es nuestra nas), damos la clave pública de la nas de Qnap.

En punto final escribimos la dirección de nuestra nas en formato "miQnap.myqnapcloud.com:50000"

en ip permitidas de nuevo 0.0.0.0/0 para permitir todas

Recordad que la clave pública de PC hay que escribirla en la parte del cliente "homologo" de la nas

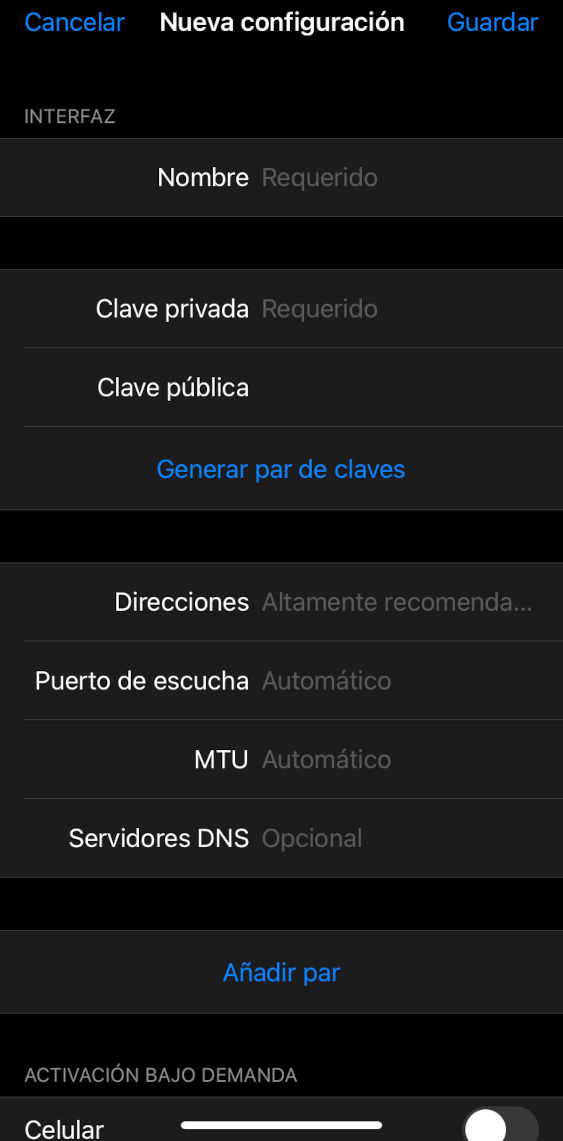

Configuración de un equipo cliente IOs

Instalamos la aplicación oficial desde el Apple Store

Abrimos la aplicación y sorpresa. Tenemos las mismas opciones que el cliente Windows y que en Android

Pulsamos sobre "Generar par de claves" y se generan ambas claves.

En dirección escribimos la ip del iPhone/iPad que va a tener en la VPN, es la que nos indica la nas al crear el cliente.

En servidoers DND ponemos uno público o el que queramos.

Pulsamos sobre "Añadir par" para dar datos del equipo del otro extremo (nuestra nas)

En la clave pública escribimos la pública de la nas

En Punto Final escribimos la direccion y puerto de la nas en formato "miQnap.myqnapcloud.com:50000"

En IPs permitidas "0.0.0.0/0"

En Keepalive persistente escribimos los segundos para mantener la conexión activa.

Recordad que la clave pública de PC hay que escribirla en la parte del cliente "homologo" de la nas.

Por fin ya tenemos la ansiada versión de QTS, la esperada 5.0. Y una de sus grandes novedades es la integración de WireGuard en QVPN.

La versión de QVPN debe de ser la 3 para que aparezca en el menú lateral de la izquierda.

Aquí a diferencia de las otras VPN, el control de usuarios no coincide con los de los usuarios de la nas.

E incluso cuando están conectados, no lo vemos gráficamente como ocurre con las otras VPNs.

El sistema de permisos es en función de claves privadas y públicas en cada equipo.

Y a diferencia de otras VPN no podemos hablar de servidor y cliente, ya que cualquier equipo se comporta de las dos formas. Digamos que son "peer to peer"

Lógicamente la idea nuestra es usar la nas como punto central de diferentes clientes.

La pantalla principal de WireGuard en QTS es la siguiente:

Lo primero que debemos hacer es activarla y generar nuestra pareja de claves.

Ojo con darle al botón de "generar pares de claves" si ya tenemos una en pantalla.

Si lo hacemos, perdemos las que tenemos en pantalla y muestra unas nuevas. Y esto nos obligaría a reconfigurar todas las configuraciones de los equipos clientes.

Tomaremos buena nota de la clave pública ya que es esta la que ha de escribirse en la configuración de los equipos clientes.

Para configurar un equipo con los datos de otro siempre necesitaremos su clave pública.

La clave privada nunca hemos de suministrarla a terceros.

Nota del 23/2/23:

En el gruipor de Telegram de QnapClub.es se comentó que en Internet disponemos de una página web que nos genera claves públicas y privadas para Wireguard.

Esto viene bien para hace un copiar/pegar para las configuraciones de los equipos.

La web es https://www.wireguardconfig.com/

En la pantalla de configuración tenemos que definir la ip que ocupará la nas en la VPN. No tenemos muchos rangos y estamos limitados a un rango.

En función de este rango, luego los equipos cliente serán consecutivos.

También definimos un puerto de acceso o de escucha, teóricamente entre 1 y 65555.

Evidentemente este puerto no puede coincidir en numeración con alguno ya existente o usado por la nas.

Yo recomiendo uno entre 50000 y 60000.

Ese puerto ha de estar abierto en nuestro enrutador (router) y apuntar a la ip de nuestra nas.

En interfaz de red, podemos dejarlo en automático si sólo tenemos uno.

Si hay mas de una tarjeta o switch virtual, seleccionaremos aquel que tenga acceso a internet y tenga la ip estática a la que apunta nuestro enrutador.

En servidor de DNS podemos poner uno público (1.1.1.1, 9.9.9.9,....) o bien uno privado de nuestra red que incluso podría ser nuestro pi-hole local.

Luego en la parte inferior es donde agregamos y configuramos nuestros clientes. Fijaros que Qnap denomina "homólogos" y no clientes.

Para ello necesitamos la clave pública que ha generado el cliente en su programa.

La pantalla es la siguiente:

En el nombre ponemos algo descriptivo como "EquipoA", "Movil de Fulano"...

En la clave pública colocamos la clave pública generada por el equipo cliente (ya veremos que hay programas para ello tanto en PC, Android como en IOs, y seguramente en Mac)

Si desplegamos la configuración avanzada tenemos la opción de usar una clave compartida (el parámetro es PresharedKey = ). Es opcional y si lo hacemos tendremos una capa extra de seguridad.

En extremo lo dejamos en vacío.

La ip la obliga el sistema y va haciendo valores consecutivos

El parámetro Keep Alive es para que cada x segundos haga una prueba de el equipo remoto está activo. Tiene sentido si nuestros equipos cierran la conexión por inactividad. Podemos poner tiempos superiores como 25 segundos y así la batería y tráfico de los equipo móviles dura mas ya que tiene menos trabajo en momentos de inactividad.

Configuración de un equipo cliente Windows 10

Tras descargar e instalar el programa desde la página oficial también podemos obtener los MSI

Este y los demás cliente no permiten importar la configuración desde un archivo de configuración exportado.

También podemos crearlo manualmente. en la web de WireGuard explican como hacerlo fácilmente.

Abrimos es asistente de "Anadir túnel vacío", la combinación de teclas es Ctrl+N

Se nos presenta la ventana para que introducir los valores y etiquetas. En ell ya aparecen un clave Privada del PC y su pública.

Esta última es la que debemos escribir en la parte de creación del cliente de la nas.

Le añadimos las líneas siguientes para completarlo

Es decir añadimos la ip que va a tener en la VPN, que es la que nos indicaba la nas en la creación del cliente.

Los DNS de nuevo podemos usar uno público o uno privado

Bajo la etiqueta de [Peer] escribimos datos referidos al otro extremo (la nas) como son:

- La clave pública de la nas

- La ip permitidas. Si ponemos 0.0.0.0/0 permitimos todas.

- la dirección y puerto donde está nuestra nas. Puede ser algo tipo "miQnap.myqnapcloud.com:50000"

- y los segundos para tener algo de actividad y que no se cierre la conexión

Recordad que la clave pública de PC hay que escribirla en la parte del cliente "homologo" de la nas.

Configuración de un equipo cliente Android

Instalamos la aplicación oficial desde el Play Store

Abrimos la aplicación y sorpresa. Tenemos las mismas opciones que el cliente Windows.

Importar desde archivo de configuración, escanear un código bidimensional (la nas no los genera pero hay otros equipos que si )

Y la de crear desde cero.

Aquí es más fácil que en el cliente PC ya que no hay que escribir etiquetas ni valores, sólo rellenar los campos (y no todos)

En el botón de clave, si pulsamos sobre la doble flecha se generará la pareja de claves. Recordad que la pública hemos de escribirla en la parte cliente de la nas.

El direcciones escribimos la ip del telefono Android que tendrá en la VPN (nos la da la nas en la creación del cliente) será del tipo "198.18.7.x/32"

En servidor DNS ponemos uno público o el que queramos.

En la sección de pares (el par es nuestra nas), damos la clave pública de la nas de Qnap.

En punto final escribimos la dirección de nuestra nas en formato "miQnap.myqnapcloud.com:50000"

en ip permitidas de nuevo 0.0.0.0/0 para permitir todas

Recordad que la clave pública de PC hay que escribirla en la parte del cliente "homologo" de la nas

Configuración de un equipo cliente IOs

Instalamos la aplicación oficial desde el Apple Store

Abrimos la aplicación y sorpresa. Tenemos las mismas opciones que el cliente Windows y que en Android

Pulsamos sobre "Generar par de claves" y se generan ambas claves.

En dirección escribimos la ip del iPhone/iPad que va a tener en la VPN, es la que nos indica la nas al crear el cliente.

En servidoers DND ponemos uno público o el que queramos.

Pulsamos sobre "Añadir par" para dar datos del equipo del otro extremo (nuestra nas)

En la clave pública escribimos la pública de la nas

En Punto Final escribimos la direccion y puerto de la nas en formato "miQnap.myqnapcloud.com:50000"

En IPs permitidas "0.0.0.0/0"

En Keepalive persistente escribimos los segundos para mantener la conexión activa.

Recordad que la clave pública de PC hay que escribirla en la parte del cliente "homologo" de la nas.

Un saludo

Agur eta ondo ibili

Ganekogorta (TS-469Pro, TVS-673e, QBoat Sunny, TS-453Be, TR-002 y QHora-301w) Ʀɐɯ0η

Agur eta ondo ibili

Ganekogorta (TS-469Pro, TVS-673e, QBoat Sunny, TS-453Be, TR-002 y QHora-301w) Ʀɐɯ0η

.

. .

.